云服务

云服务允许设备连接到云服务器,使远程客户端能够安全地使用它们。

需要 BSP v1.0.117 或更高版本。

先决条件

该服务需要外部访问服务器以执行 VPN 设置(默认端口 UDP/1194)以及 TCP 端口 443 上的自配置/其他高级功能(仅云服务器模式),因此请检查配置并确保没有防火墙拦截这些端口。

设置

如需访问网关设备后方的端点,确保路由器服务处于活动状态且设置如下:

- 通过 Internet 访问连接到主网络的 WAN 端口 (eth0)(云服务器必须从此网络可访问)

- 连接到一个或多个端点设备的 LAN 端口 (eth1)(新创建的专用网)

使用云服务器时将自动支持此功能,但需要对普通的 OpenVPN 服务器进行额外的手动设置。

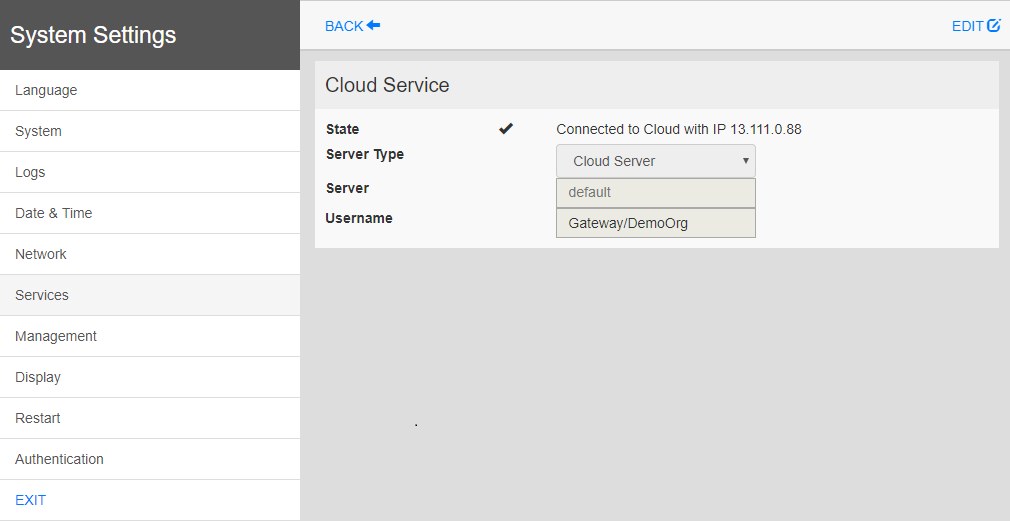

配置

配置选项在系统设置的“服务”菜单中可用(仅在启用该服务时可见)。当前有两种服务器类型可用:

- 云服务器

- OpenVPN

如果出现连接错误,则从 BSP v1.0.348 起后的版本,重试超时将以几何级数递增:从 5s 开始,以先前时间的 2* 速度连续重试。这意味着以 5s、10s、20s、40s 等进行重试,直到重试时间达到最长 5 分钟。先前的 BSP 版本,重试时间固定为 5 秒。

云服务器

云服务器是一个基于 VPM 的解决方案,允许用户与网关和端点无缝连接。它提供完整的管理基础设施,以便轻松地执行该过程。

它自动从云服务器中下载配置,因此所需参数仅为服务器(主机名或 IP 地址)、用户名和密码。

OpenVPN

此模式使用标准的 OpenVPN 配置连接设备。

案例 A:已提供配置文件

在基于 OpenVPN 服务器的远程访问环境中,系统管理员通常向最终用户直接提供一些 OpenVPN 配置文件。

在这种情况下,可以直接配置,因为它仅需两个简单的步骤:

- 浏览并上传 N 个文件(此操作应包括至少一个主 OpenVPN 配置文件,但可能也包括采用 .pem、.p12 或其他格式的服务器和/或客户端证书);确保使用平台相关的多项选择一次性选择所有必要的文件;

- 选择适当的验证类型并在需要时插入凭证。

完成!现在按“保存”,等待片刻,即可看到更新的连接状态。

案例 B:未提供配置文件

如果系统管理员尚未提供配置文件,您需要自己创建 OpenVPN 配置文件。

示例 1:用户名/密码

此示例使用:

- 基于用户名/密码的验证

- LZO 压缩和 TAP 设备

- 在 UDP 端口 1194 上运行的服务器

openvpn.conf

client dev tap proto udp remote testserver.whatever.com 1194 comp-lzo ca cacert.pem auth-user-pass

该配置文件仅引用一个外部文件 (cacert.pem),因此:

- 使用“浏览”选项上传 2 个文件

- 插入分配的用户名和密码 - 请注意,auth-user-pass 选项也可以接受文件参数,因此您可以在新文件中插入用新行分隔的用户名和密码并在此处指定其名称(不推荐);在这种情况下,您在浏览文件时也会选择您的外部文件并选择无(从文件)验证方法

- 保存并等待“状态”更改

示例 2:普通证书

此示例使用:

- 基于 X509 的普通证书验证

- LZO 压缩、TUN 设备、自定义 MTU 和 AES-128-CBC 密码

- 在 TCP 端口 1195 上运行的服务器

openvpn.conf

tls-client dev tun proto tcp tun-mtu 1400 remote testserver.whatever.com 1195 pkcs12 mycert.p12 ca cacert.pem cert client.pem key client.key cipher AES-128-CBC comp-lzo verb 4

该配置引用 3 个文件(cacert.pem、client.pem、client.key),因此:

- 使用“浏览”选项上传主 openvpn.conf 和外部文件(共 4 个)

- 由于无需密码,请选择无(从文件)验证

- 保存并等待“状态”更改

示例 3:密码受保护的 PKCS #12 证书

此示例使用:

- 基于证书的验证(密码受保护的 PKCS #12)

- 与示例 2 相同的其他参数

openvpn.conf

[..] pkcs12 mycert.p12

PKCS #12 包通常包含两个 CA 证书客户端密钥对,因此该配置文件仅引用一个外部文件 (mycert.p12)。因此:

- 使用“浏览”选项上传 2 个文件

- 选择证书验证

- 插入应用于解密包含证书的 PKCS #12 包的密码

- 保存并等待“状态”更改

示例 4:通过受密码保护的 PKCS #12 证书 + 用户名/密码进行双重验证

此示例使用:

- 基于证书的验证(受密码保护的 PKCS #12)和用户名/密码

- 与示例 2 相同的其他参数

openvpn.conf

[..] pkcs12 mycert.p12 auth-user-pass

使用“浏览”选项上传 2 个文件

选择证书 + 用户名/密码验证

插入用户名和密码进行 PSK 验证

插入 PKCS #12 密码

保存并等待“状态”更改

链接

请参考OpenVPN 文档了解更多详细信息。